مقدمات تیم بنفش سایبری

- ابزار FlightSim ابزاری فوقالعاده برای تست مکانیزمهای تشخیص تهدیدات شبکه است.

- این ابزار به تیم SOC کمک میکند که ببینند آیا SIEM، EDR، و فایروالهایشان قادر به شناسایی ترافیک مخرب هستند یا نه.

- لازم است پس از هر تست، لاگهای SIEM را تحلیل کنید و قوانین را بهبود دهید.

تجربه کار با FlightSim برای تست قابلیتهای تشخیص تهدید

ابزار AlphaSOC FlightSim یک ابزار شبیهسازی ترافیک مخرب شبکه است که به شما کمک میکند تا مکانیزمهای شناسایی تهدیدات در SIEM، IDS/IPS و EDR را ارزیابی کنید. این ابزار برای تست عملکرد راهکارهای امنیتی در برابر فعالیتهای مشکوک مانند C2 ، استخراج داده (Data Exfiltration) و اسکنهای مخرب به کار میرود.

من از FlightSim برای تست و بهینهسازی قوانین امنیتی در SIEM, Firewalls, و EDR استفاده کردهام و تجربههای خوبی از آن دارم که به شما انتقال میدهم.

- تست SIEM و تشخیصهای مبتنی بر شبکه (Network-Based Detection)

- شبیهسازی ارتباطات C2 و بررسی رفتارهای مشکوک

- ارزیابی کارایی IDS/IPS در برابر تهدیدات ناشناخته

- آموزش تیمهای امنیتی برای شناسایی و تحلیل ترافیک مشکوک

تجربههای کلیدی از کار با FlightSim

در صورت توان این تست ها را حتما انجام دهید.

1- تست SIEM در تشخیص ارتباطات C2

ابزار FlightSim قابلیت اجرای شبیهسازی ارتباطات C2 را دارد.این ابزار یک ارتباط C2 با یک دامنه مشکوک میکند تا شما ببینید آیا SIEM و فایروالهای سازمان این فعالیت را شناسایی میکنند یا نه

نتیجه ای که برای من حاصل شد:

اسپلانک نتوانست اولین ارتباط C2 را تشخیص دهد، اما در بررسی لاگهای فایروال دیدم که این ارتباط در اتصالات خروجی مشکوک (Unusual Outbound Connections) ثبت شده بود.درس آموختهشده:

نیاز به بهبود قوانین تشخیص ارتباطات C2 در SIEM داشتیم، مثلاً اضافه کردن تطبیق دامنههای مخرب در Threat Intelligence.

2- بررسی مکانیزمهای تشخیص Data Exfiltration

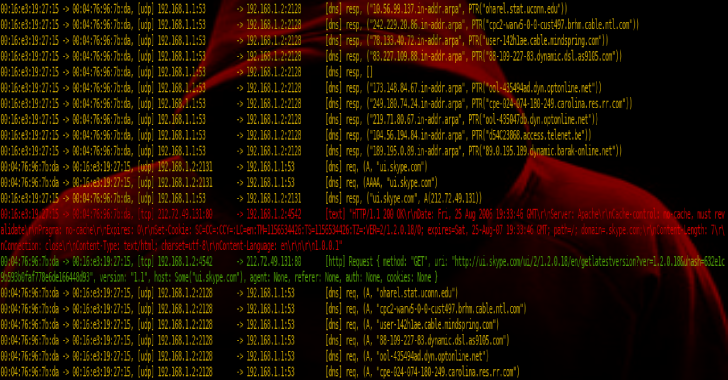

یکی دیگر از تستهایی که انجام دادم، شبیهسازی خروج داده ها (Data Exfiltration) با استفاده از DNS بود. FlightSim میتواند دادهها را در قالب درخواستهای DNS نشت دهد تا تست کند آیا EDR/SIEM قادر به تشخیص آن هستند یا نه.

- ابزار IDS/IPS در اولین تلاش این فعالیت را مسدود یا گزارش نکرد!

- اما پس از فعال کردن Suricata با مجموعه قوانین ET Open Rules در لینک زیر

https://forum.suricata.io/t/emerging-threats-pro-open-ruleset-for-suricata-7-0-3-now-available/4714

این ترافیک به عنوان Suspicious DNS Query تشخیص داده شد.

درس آموختهشده:

در بسیاری از شبکهها، نشت داده از طریق DNS نادیده گرفته میشود، بنابراین باید قوانین DNS Monitoring در IDS و SIEM تقویت شود.

3- تست حملات اسکن شبکه (Network Scanning)

با FlightSim، میتوان اسکنهای شبکهای مشابه به ابزارهای مهاجمی مانند Nmap و Masscan را شبیهسازی کرد. این موضوع برای بررسی نحوه پاسخگویی IPS و فایروالها مهم است.

نتیجه ای که من مواجه شدم:

برخی UTM ها این ترافیک را بلاک نکردند! اما پس از تقویت Signature-Based Rules در IPS، این UTM ما توانست جلوی این اسکنها را بگیرد.درس آموختهشده:

بسیاری از سازمانها در تشخیص اسکنهای شبکه ضعف دارند و نیاز به تقویت Signature-Based و Anomaly-Based Detection دارند. عملا باید بگویم بسیاری از سازمانها IPS انها در مدار نیست با با قوانین پیش فرض تنظیم شده است.

نویسنده مقاله : آقای روزبه نوروزی