دپارتمان SOC

SOC Department

مرکز عملیات امنیت SOC چیست؟

مرکز عملیات امنیت (SOC) بخش متمرکزی درون سازمان است که به صورت ۲۴/۷ فعالیت میکند. این بخش با بهرهگیری از افراد، فرآیندها و فناوریها، وضعیت امنیتی سازمان را بهصورت پیوسته پایش و بهبود میدهد. با هدف جلوگیری، شناسایی، تحلیل و پاسخگویی به حوادث امنیت سایبری فعالیت میکند.

SOC به عنوان یک مرکز فرماندهی مرکزی عمل کرده و دادههای تلهمتری را از سراسر زیرساخت فناوری اطلاعات سازمان دریافت میکند. این دادهها شامل شبکهها، دستگاهها، تجهیزات و مخازن اطلاعاتی بوده و در هر مکانی که قرار دارند جمعآوری میشوند.

با توجه به افزایش تهدیدات پیشرفته، جمعآوری دادههای زمینهای از منابع مختلف ضروری است. SOC اساساً نقطه تمرکز تمام رویدادهای ثبتشده در سازمان است که تحت پایش قرار گرفتهاند. برای هر رویداد، SOC باید تصمیمگیری کند که چگونه آن را مدیریت و واکنش مناسب نشان دهد

نقشها و مسئولیتهای مرکز عملیات امنیت (SOC)

عملکرد اصلی تیم عملیات امنیت و در بسیاری مواقع خود SOC، نظارت، شناسایی، بررسی و پاسخگویی به تهدیدات سایبری در هر لحظه از شبانهروز است. این تیم مسئول محافظت از داراییهای کلیدی از جمله مالکیت فکری، اطلاعات کارکنان، سیستمهای تجاری و اعتبار برند است.

تیم عملیات امنیت، بازوی اجرایی چارچوب امنیت سایبری سازمان محسوب میشود و بهعنوان نقطه مرکزی همکاری برای نظارت، ارزیابی و دفاع هماهنگ در برابر حملات سایبری عمل میکند.

معمولاً معماری SOC به صورت «هاب و اسپوک» (hub-and-spoke) است، که در آن اجزای مختلف شامل موارد زیر میشوند:

ابزارهای ارزیابی آسیبپذیری

سیستمهای حاکمیت، ریسک و انطباق (GRC)

اسکنرهای اپلیکیشن و پایگاه داده

سیستمهای پیشگیری از نفوذ (IPS)

تجزیه و تحلیل رفتار کاربران و موجودیتها (UEBA)

شناسایی و واکنش به تهدیدات در نقاط پایانی (EDR)

پلتفرمهای اطلاعاتی تهدید (TIP)

رهبری این مرکز بر عهده مدیر SOC است. اعضای دیگر شامل پاسخدهندگان به رخداد، تحلیلگران SOC در سطوح مختلف (سطح ۱، ۲ و ۳)، شکارچیان تهدید و مدیران واکنش به رخدادها هستند. مرکز عملیات امنیت معمولاً به CISO (مدیر ارشد امنیت اطلاعات) گزارش میدهد که او نیز به CIO یا مستقیماً به مدیرعامل گزارش میدهد.

SOC به عنوان یک مرکز فرماندهی مرکزی عمل کرده و دادههای تلهمتری را از سراسر زیرساخت فناوری اطلاعات سازمان دریافت میکند. این دادهها شامل شبکهها، دستگاهها، تجهیزات و مخازن اطلاعاتی بوده و در هر مکانی که قرار دارند جمعآوری میشوند. با توجه به افزایش تهدیدات پیشرفته، جمعآوری دادههای زمینهای از منابع مختلف ضروری است. SOC اساساً نقطه تمرکز تمام رویدادهای ثبتشده در سازمان است که تحت پایش قرار گرفتهاند. برای هر رویداد، SOC باید تصمیمگیری کند که چگونه آن را مدیریت و واکنش مناسب نشان دهد

10 وظیفه ی کلیدی SOC

۱- شناسایی منابع در دسترس

SOC دو نوع دارایی را مدیریت میکند:

داراییهایی که باید محافظت شوند: دستگاهها، اپلیکیشنها، فرآیندها

ابزارهای دفاعی موجود برای محافظت از این داراییها

- چه چیزی محافظت میشود؟

اگر SOC نتواند به اطلاعات یا دستگاهی دسترسی داشته باشد، امکان محافظت از آن وجود ندارد. عدم شفافیت و کنترل از دستگاه تا فضای ابری، نقاط کور امنیتی ایجاد میکند که مهاجمان از آن سوءاستفاده میکنند.

- چگونه محافظت انجام میشود؟

SOC باید شناخت کامل از تمامی ابزارهای امنیتی و گردشکارهای جاری داشته باشد. این شناخت باعث افزایش چابکی و عملکرد بهینه مرکز میشود.

۲- آمادگی و نگهداری پیشگیرانه

حتی بهترین فرآیندهای پاسخگویی هم نمیتوانند جایگزین پیشگیری شوند. بنابراین SOC اقدامات پیشگیرانهای انجام میدهد که در دو دسته اصلی تقسیم میشوند:

- آمادگی: شامل آگاهی از نوآوریهای امنیتی، روندهای جرم سایبری و تهدیدات جدید. این اطلاعات به ایجاد نقشه راه امنیتی و برنامه بازیابی از فاجعه کمک میکند.

- نگهداری پیشگیرانه: شامل بهروزرسانی سیستمها، سیاستهای فایروال، رفع آسیبپذیریها، فهرستسفید/سیاه اپلیکیشنها و غیره.

۳- پایش مداوم و پیشدستانه

ابزارهای مورد استفاده در SOC، شبکه را بهصورت ۲۴/۷ بررسی میکنند تا هرگونه فعالیت مشکوک را شناسایی کنند. این پایش دائمی باعث میشود تهدیدها بهسرعت شناسایی و خنثی شوند.

ابزارهایی مانند SIEM یا EDR برای این کار استفاده میشوند، هرچند راهکارهای پیشرفتهتر مانند SOAR یا پلتفرمهای امنیتی یکپارچه بهتر عمل میکنند.

۴- اولویتبندی هشدارها و مدیریت آنها

وقتی ابزارهای پایش هشدار میدهند، SOC باید هشدارهای اشتباه را فیلتر کند، میزان خطر تهدید واقعی را ارزیابی کرده و اولویتبندی کند. این کار کمک میکند تا ابتدا به تهدیدات بحرانی رسیدگی شود.

۵- واکنش به تهدیدات

هنگامی که تهدیدی تأیید شد، تیم SOC بهعنوان اولین پاسخدهنده وارد عمل میشود. این واکنش شامل ایزوله کردن نقاط پایانی، متوقفسازی فرآیندهای مخرب، حذف فایلها و موارد دیگر است؛ با هدف کاهش خسارت و تداوم کسبوکار.

۶- بازیابی و اصلاح

بعد از هر حادثه، SOC تلاش میکند سیستمها را به حالت اولیه برگرداند و دادههای ازدسترفته یا مخربشده را بازیابی کند. این مرحله ممکن است شامل پاکسازی سیستمها، بازتنظیم تنظیمات یا استفاده از بکاپهای سالم باشد.

۷- مدیریت لاگها (Log Management)

SOC مسئول جمعآوری و بررسی مداوم تمام لاگهای فعالیت در شبکه است. این اطلاعات کمک میکند تا فعالیتهای عادی مشخص شده، تهدیدات احتمالی کشف و برای تحلیلهای بعدی مورد استفاده قرار گیرند.

ابزارهایی مانند SIEM برای گردآوری دادهها از منابع مختلف به کار میروند.

۸- بررسی علت اصلی (Root Cause Investigation)

پس از وقوع یک حادثه، SOC باید بفهمد که دقیقاً چه زمانی، چگونه و چرا این اتفاق افتاده است. بررسی لاگها و دادههای شبکه در این مرحله کلیدی است تا از تکرار حوادث مشابه جلوگیری شود.

۹- بهبود مستمر امنیت

مهاجمان سایبری مدام تاکتیکهای خود را بهروزرسانی میکنند، بنابراین SOC نیز باید بهصورت مداوم فرآیندها و فناوریهای خود را بهبود دهد. این بهبود میتواند شامل تمرینهای عملی مانند Red Team و Purple Team باشد.

۱۰- مدیریت انطباق (Compliance)

بسیاری از فرآیندهای SOC مطابق با استانداردها و الزامات قانونی صورت میگیرند. SOC باید بهصورت دورهای سیستمها را بررسی و انطباق آنها با مقرراتی نظیر GDPR، HIPAA و PCI-DSS را تضمین کند.

بهینهسازی مدل عملیات مرکز امنیت (SOC)

بهینهسازی مدل عملیات مرکز امنیت (SOC)

رسیدگی به حوادث، بخش زیادی از منابع SOC را به خود اختصاص میدهد. با این حال، مدیر ارشد امنیت اطلاعات (CISO) مسئول نگاه کلان به ریسک و رعایت الزامات قانونی نیز هست.

برای از بین بردن شکافهای عملیاتی و اطلاعاتی میان این وظایف، یک استراتژی مؤثر نیازمند معماری امنیتی تطبیقپذیر است که به سازمانها اجازه دهد عملیات امنیتی بهینهای را اجرا کنند.

این رویکرد با یکپارچهسازی، خودکارسازی و هماهنگی فرآیندها باعث افزایش بهرهوری میشود و در عین حال، ساعات کاری مورد نیاز را کاهش داده و وضعیت مدیریت امنیت اطلاعات را بهبود میبخشد.

برای دستیابی به یک مدل بهینه از عملیات امنیتی، لازم است که سازمانها یک چارچوب امنیتی اتخاذ کنند که امکان یکپارچهسازی آسان راهکارهای امنیتی و اطلاعات تهدید را در فرآیندهای روزمره فراهم سازد.

ابزارهای SOC مانند داشبوردهای مرکزی و قابل اقدام، به یکپارچهسازی دادههای تهدید با داشبوردها و گزارشهای نظارت امنیتی کمک میکنند. این کار باعث میشود که تیم عملیات و مدیریت از رخدادها و فعالیتهای در حال تغییر مطلع باشند.

با پیوند دادن مدیریت تهدید به سایر سامانههای مدیریت ریسک و تطابق، تیمهای SOC میتوانند وضعیت کلی ریسک را بهتر مدیریت کنند. چنین پیکربندیهایی دید مداوم بین سیستمها و حوزهها را پشتیبانی میکند.

همچنین میتوان از اطلاعات تهدیدات قابل اقدام برای افزایش دقت و انسجام بیشتر در عملیات امنیتی استفاده کرد. عملکردهای متمرکز، بار اشتراکگذاری دستی دادهها، ممیزیها و گزارشدهی را کاهش میدهند.

بهترین روشها برای مدیریت تهدید در SOC

بهترین روش ۱: انجام ارزیابی مدیریت تهدید

عملیاتیسازی مدیریت تهدید باید با یک ارزیابی دقیق آغاز شود. علاوه بر بررسی دفاعها، سازمان باید فرآیندها و سیاستهای خود را نیز ارزیابی کند.

سؤالاتی که باید مطرح شوند:

نقاط قوت سازمان کجاست؟

چه شکافهایی وجود دارد؟

وضعیت ریسک چگونه است؟

چه دادههایی جمعآوری میشوند و چه مقدار از آن دادهها مورد استفاده قرار میگیرند؟

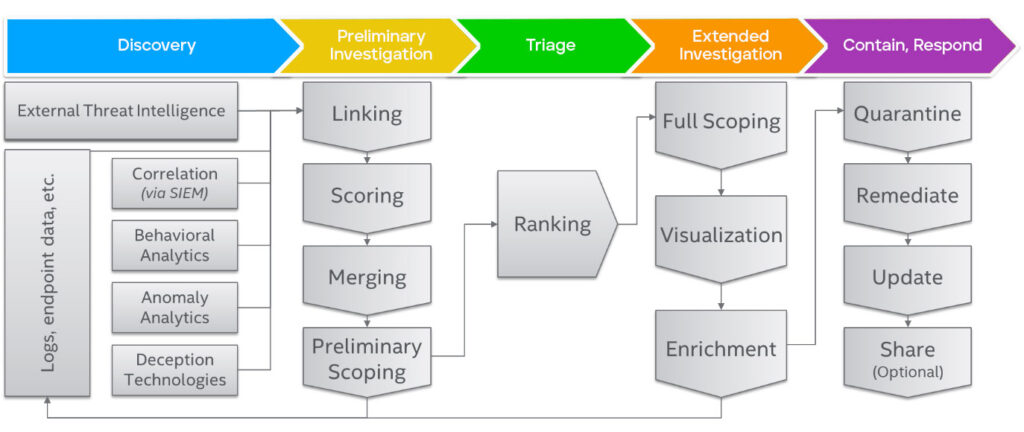

بهترین روش ۲: ایجاد یک برنامه واکنش به تهدید

اگرچه هر سازمانی متفاوت است، اما برخی قابلیتهای اساسی و روشهای برتر در عملیات امنیتی، به عنوان یک استاندارد قابل قبول محسوب میشوند. یک فرآیند منطقی برای مدیریت تهدید باید بر اساس برنامهای طراحی شود که شامل موارد زیر باشد:

کشف تهدیدات، شامل محاسبه خط پایه برای کمک به شناسایی ناهنجاریها، نرمالسازی و همبستگی دادهها

اولویتبندی ، بر اساس ریسک و ارزش داراییها

تحلیل تهدیدات، شامل زمینهسازی اطلاعات برای درک بهتر

دامنهبندی (Scoping)، از طریق تحقیقات تکرارشونده

فرآیندهای مدیریت تهدید باید موارد اولویتدار و مشخصشده را به برنامههای پاسخ به حادثه انتقال دهند. یک برنامه واکنش تعریفشده و دقیق، برای مهار تهدید یا به حداقل رساندن خسارات ناشی از نقض دادهها کاملاً حیاتی است.

بهترین روش شماره ۳: تعیین دادههای مناسب برای پشتیبانی از مدیریت تهدید

برای داشتن دید مؤثر و مدیریت صحیح تهدیدات، باید از منابع مختلف دادهای استفاده کرد، اما تشخیص اینکه کدام اطلاعات مفید و بهموقع هستند، میتواند چالشبرانگیز باشد. بر اساس تجربه، باارزشترین دادهها معمولاً شامل موارد زیر هستند:

- دادههای رویداد (Event Data) تولید شده توسط ابزارهای مقابله و داراییهای فناوری اطلاعات

- شاخصهای نفوذ (IoCs) تولید شده به صورت داخلی از طریق تحلیل بدافزار

- شاخصهای نفوذ خارجی که از طریق فیدهای اطلاعات تهدید به دست میآیند

- دادههای سیستمی از سنسورها و منابعی مانند میزبان، شبکه، پایگاه داده و سایر اجزای زیرساخت

این منابع تنها ورودی سادهای برای مدیریت تهدید نیستند، بلکه با افزودن زمینه (Context)، اطلاعات را ارزشمند، قابل استفاده و دقیقتر میکنند و باعث میشوند ارزیابی تهدیدها سریعتر و دقیقتر انجام شود.

دسترسی به دادههای مناسب و استفاده مؤثر از آنها در برنامهها و رویهها، نشانهای از بلوغ سازمانی است. در یک سناریوی بالغ، جریان کاری به گونهای طراحی میشود که اطلاعات صحیح را منتقل کرده یا حتی امکان اقدام مستقیم را از طریق کنسولهای عملیاتی و ابزارهای مختلف فراهم میکند. این نوع جریان داده، عملیات فناوری اطلاعات و تیمهای امنیتی را در زمان وقوع یک رویداد بحرانی بهخوبی یکپارچه میسازد.

بهترین روش شماره ۴: بازبینی اثربخشی مدیریت تهدید

ارزیابی اثربخشی مدیریت تهدید به سازمان کمک میکند تا نقاط نیازمند سرمایهگذاری بیشتر یا نقاط ایجاد اصطکاک را شناسایی کرده و مطمئن شود که پیادهسازی مدیریت تهدید در راستای اهداف تعیینشده قرار دارد.

مشاوران امنیتی و تستهای نفوذ میتوانند برای سنجش بلوغ استراتژی و عملکرد امنیتی سازمان مورد استفاده قرار گیرند. این بررسیها میتوانند نشان دهند که سازمان تا چه حد توانایی شناسایی و مهار تهدیدات مخرب را دارد.

همچنین با مقایسه سازمان با شرکتهای مشابه یا رقبای همسطح، این بررسیهای معتبر میتوانند به عنوان ابزار توجیهی برای تغییر مسیر یا افزایش سرمایهگذاری در منابع عملیات امنیت سایبری عمل کنند.